Wie man eine sichere Identitätsinfrastruktur in der Azure Cloud erstellt

Aus derselben Akamai-Umfrage geht hervor, dass zwar 100 % der Unternehmen in den letzten 12 Monaten von Credit-Stuffing-Angriffen betroffen waren, aber nur 30 % über ausreichende Lösungen verfügen, um Angriffe zu stoppen. Das ist problematisch, vor allem im Zuge der Remote-Arbeit, wenn immer mehr sensible Daten in und aus der Cloud wandern.

Natürlich gibt es in Bezug auf die Sicherheit von Microsoft Azure bereits eine Reihe von Tools, die sicherstellen, dass kein Benutzerkonto leicht kompromittiert oder gehackt werden kann. Die Sicherheit der Azure-Cloud-Daten liegt jedoch in gemeinsamer Verantwortung. Microsoft sorgt zwar für die Sicherheit der zugrunde liegenden Plattforminfrastruktur, aber es ist Ihre Aufgabe, benutzerdefinierte Sicherheitsaspekte für Ihr Unternehmen einzurichten, die das Identitätsmanagement und die Zugriffskontrolle betreffen.

In diesem Beitrag stellen wir Ihnen ein Schritt-für-Schritt-Framework zur Verfügung, mit dem Sie ein sicheres, aber benutzerfreundliches Identitätsmanagement mit Hilfe von Azure Active Directory (AD) einrichten können.

1. Implementierung eines zentralisierten Identitätsmanagements

Wenn Sie sich auf hybride Umgebungen verlassen (z. B. wenn Ihr lokales Rechenzentrum auf die Azure-Cloud ausgeweitet wird), sollte Ihr erster Schritt zum Azure-Schutz die Aktivierung des integrierten Identitätsmanagements sein. Nach der Integration von Vor-Ort- und Cloud-Verzeichnissen können Sie alle Benutzerkonten von einem einzigen Ort aus verwalten und den Benutzern eine gemeinsame Identität für den Zugriff auf beide Umgebungen zur Verfügung stellen. Dies wiederum senkt die Kosten für die Passwortverwaltung. Angesichts der Tatsache, dass fast 50 % der IT-Helpdesk-Kosten auf das Zurücksetzen von Passwörtern entfallen, können die Einsparungen durch eine Single Sign-On-Lösung (SSO) erheblich sein.

Best Practices:

- Bestimmen Sie eine Azure AD-Instanz für alle Unternehmenskonten (vor Ort und in der Cloud).

- Verwenden Sie Azure AD Connect, um die Synchronisierung zwischen Ihren Cloud- und lokalen Verzeichnissen zu ermöglichen.

- Wenn es sich um Konten mit hohen Berechtigungen handelt, die Sie bereits in Ihrer Active Directory-Instanz haben, ändern Sie die Standardkonfiguration von Azure AD Connect auf keinen Fall, indem Sie sie auslagern. Andernfalls könnten solche Konten Auswirkungen auf die lokalen Anlagen haben.

- Aktivieren Sie die Passwort-Hash-Synchronisation - eine Funktion, die zum Schutz vor Credential-Stuffing-Angriffen beiträgt. Diese Konfiguration ist besonders wertvoll, da sie dabei hilft, zu überprüfen, ob Benutzer dieselbe E-Mail/Passwort-Kombination in anderen Diensten (die nicht mit Azure AD verbunden sind) verwendet haben, und zu verhindern, dass sie dieselben Anmeldeinformationen verwenden, wenn diese bereits kompromittiert wurden.

- Binden Sie Azure AD in alle neu entwickelten Geschäftsanwendungen ein, um zusätzliche Sicherheit zu gewährleisten.

2. Aktivieren Sie Single Sign-On (SSO) und Multi-Factor Authentication (MFA)

Single Sign-On (SSO) reduziert die Abhängigkeit von mehreren Passwörtern und erhöht somit die allgemeine Sicherheit der Azure Cloud. Anstatt Ihre Geschäftsanwender zu bitten, mehrere Passwörter für ihre Salesforce-, Microsoft 365-, Google-Apps- und andere Konten zu verwalten, können Sie einen nahtlosen und sicheren Zugang zu all diesen Konten über Azure AD einrichten. Wenn man bedenkt, dass ein durchschnittliches Unternehmen über 900 Anwendungen hat, von denen nur 28 % integriert sind, sind die Benutzer gezwungen, viele Passwörter zu speichern (und oft die schwachen erneut zu verwenden). Dies kann zu Sicherheitsvorfällen und kostspieligen Datenschutzverletzungen führen.

Der Vorteil der Verwendung von Azure AD besteht darin, dass viele Geschäftsanwendungen bereits über vorintegrierte SSO-Verbindungen mit Azure AD verfügen. Darüber hinaus finden Sie im Azure Marketplace SSO-Konnektoren für rund 3.000 Anwendungen.

Sie können eine von zwei Methoden wählen, um SSO auf Azure zu aktivieren:

- Föderiertes SSO. In diesem Fall authentifiziert Azure AD die Benutzer mit deren Azure AD-Konto. Diese Methode ist für alle Anwendungen verfügbar, die die folgenden Protokolle unterstützen: SAML 2.0, WS-Federation oder OpenID Connect.

- Passwortbasiertes SSO. Bei dieser Art der Authentifizierung werden die Benutzer aufgefordert, bei ihrem ersten Zugriff auf die Anwendung eine Kombination aus Benutzername und Kennwort einzugeben. Für alle nachfolgenden Anmeldungen stellt Azure AD die Anmeldedaten für die verbundene Anwendung bereit.

Weitere Informationen über die Vorteile der einzelnen SSO-Methoden finden Sie in diesem Microsoft-Leitfaden.

Multi-factor authentication (MFA) ist eine weitere starke Sicherheitsfacette, deren Implementierung wir als Teil der Cloud-Sicherheitsstrategie immer empfehlen.

MFA ist eine zwischengeschaltete Maßnahme, die dazu beitragen kann, unaufgeforderte Anmeldeversuche, insbesondere von kompromittierten Konten, zu verhindern, indem der Benutzer aufgefordert wird, eine zweite Form der Authentifizierung für den Zugriff auf seine Konten anzugeben. Azure bietet eine Reihe von benutzerfreundlichen Authentifizierungsmethoden wie z. B.:

- Einmalige Text- oder Sprachpasswörter

- Software-Token OTPs

- Microsoft Authenticator

- Windows Hello

- FIDO2-Sicherheitsschlüssel (in der Vorschau).

Nach Angaben von Microsoft ist die Wahrscheinlichkeit, dass Unternehmenskonten gehackt werden, bei aktivierter MFA um 99, 9 % geringer.

Bedingter Zugriff in Azure Active Directory

Wenn SSO und MFA aktiviert sind, verringert sich die Abhängigkeit Ihres Unternehmens von Passwörtern und damit auch das Risiko von Brute-Force-Verletzungen aufgrund schwacher Passwörter.

3. Proaktive Verwaltung des Benutzerzugangs

Ein vollständiger Einblick in die verschiedenen Benutzerrollen und -berechtigungen ist für die Implementierung angemessener Sicherheitskontrollen unerlässlich. Azure rollenbasierte Zugriffskontrolle (Azure RBAC) ist ein Autorisierungsdienst, der für die Implementierung einer granularen Zugriffsverwaltung von Azure-Ressourcen vorgesehen ist.

Erwägen Sie die Einführung dieses Dienstes für alle Mitarbeiter.

Gerade für Führungskräfte ist Azure AD Identity Governance ein Service, dessen Implementierung wir empfehlen. Azure AD Identity Governance ist eine umfassende Lösung für die Verwaltung von Rollen, Daten und Ressourcenzugriff. Sie ermöglicht eine zentrale Sicht auf alle Aktivitäten und Berechtigungen Ihrer Mitarbeiter für eine einfache Prüfung und Überwachung, ohne deren Produktivität zu beeinträchtigen. Die App wird im Hintergrund ausgeführt und ermöglicht Ihnen die Durchführung der folgenden Aufgaben für alle Benutzer, Dienste und Anwendungen, die vor Ort und in der Cloud laufen:

- Verwaltung des Identitätslebenszyklus

- Verwaltung des Zugangslebenszyklus

- Sicherung von privilegiertem Zugang für Administration

Über eine praktische Schnittstelle kann Ihr Sicherheitsteam überwachen, welche Benutzer Zugang auf welche Ressourcen haben und wie sie diesen Zugang nutzen.

Privileged Identity Management (PIM) ist eine weitere Facette Azure Identity Protection, die Sie nutzen sollten, um die sensibelsten Daten in Ihrem Unternehmen zu schützen. Mit diesem Dienst können Sie den Zugriff auf bestimmte Ressourcen und Vorgänge in Azure AD, Azure, Microsoft 365 und anderen SaaS-Anwendungen intelligent verwalten. Die Rolle dieses Dienstes besteht darin, als Controller zu fungieren, der den LOBs, die ihn benötigen, just-in-time privilegierten Zugang zu eingeschränkten Ressourcen gewährt, die Nutzung des Zugangs überwacht und ihn automatisch beendet.

Einige der wichtigsten PIM-Funktionen sind:

- Bereitstellung von zeitlich begrenztem Zugang zu bestimmten Azure AD- und Azure-Ressourcen;

- Genehmigungsmanagement für die Aktivierung von privilegierten Rollen;

- Auto-MFA-Initiierung für die Aktivierung einer beliebigen Rolle;

- Bequeme Zugangskontrollen für die Verwaltung des Zugangs verschiedener Rollen;

- Schnelles Herunterladen der Historie für Audits.

PIM ist besonders wichtig für größere Azure-Instanzen, wie es bei unserem Kunden - der Metinvest Group - der Fall war. Im Rahmen eines groß angelegten digitalen Transformationsprojekts, das zusammen mit Metinvest Digital durchgeführt wurde und die Migration von zwei lokalen Rechenzentren (mit 680 Servern) und mehr als 80.000 Geschäftsanwendern umfasste, führte das Infopulse-Team erweiterte Azure AD-Konfigurationen für eine effektive Verwaltung von Benutzerrollen und -berechtigungen durch. Lesen Sie die gesamte Fallstudie.

Zusätzlicher Tipp: Azure Information Protection (AIP) ist ein praktischer Cloud-basierter Kennzeichnungsdienst zum Auffinden, Klassifizieren und Schützen verschiedener Dokumente und Geschäftskommunikation. Er erweitert die von Microsoft 365 angebotene Kennzeichnungsfunktionalität und ermöglicht die Unterstützung zusätzlicher Dateitypen sowie den Schutz von File Explorer und PowerShell.

4. Überwachen Sie aktiv Ihren Sicherheitsstatus

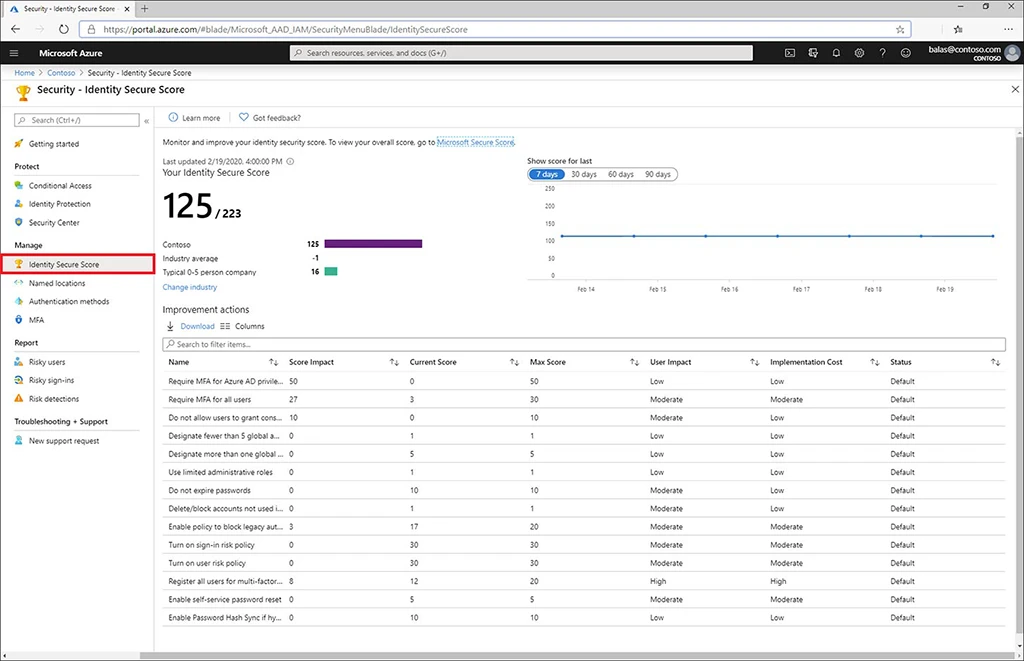

Nachdem Sie die Ersteinrichtung abgeschlossen haben, überprüfen Sie Ihren Azure AD Identity Secure Score - ein Wert zwischen 1 und 223, der angibt, wie gut Ihre Infrastruktur die Sicherheitsempfehlungen von Microsoft erfüllt.

Das Dashboard zeigt Ihnen, wie gut Sie die verschiedenen Aufgaben bewältigt haben, und ermöglicht Ihnen die Planung weiterer Maßnahmen, indem Sie sie nach Kosten und Auswirkungen auf die Benutzer filtern.

Als nächsten Schritt Ihres Microsoft Azure Information Protection Plan aktivieren Sie die Überwachung des Identitätsrisikos mit Azure AD Identity Protection. Dieses ML-basierte Tool hilft Ihnen, die Erkennung und Minderung gängiger identitätsbasierter Risiken zu automatisieren und relevante Daten zu erfassen, um sie weiter zu untersuchen. Mit Hilfe des Microsoft Intelligent Security Graph, der täglich über 6,5 Billionen Signale analysiert, um verdächtige Verhaltensmuster zu erkennen, werden diese Erkenntnisse in Warnungen und Vorschläge zur Schadensbegrenzung für die Benutzer von Microsoft Identity Protection umgesetzt.

Einige der häufigsten Risiken, die das Tool aufspüren kann, sind die folgenden:

Allgemeine Risiken, die mit Azure AD Identity Protection erkannt werden können

Schließlich sollten Sie sicherstellen, dass Sie die Zugriffsrechte für verschiedene SaaS-Anwendungen kontinuierlich überprüfen, damit kein Drittanbieterprodukt versucht, die gewährten Berechtigungen zu überschreiten.

5. Automatisieren Sie die allgemeine Überwachungs- und Verwaltungsaufgabe

Für größere Unternehmen ist eine effektive Identitätsverwaltung und Sicherheitsautomatisierung eine solide Möglichkeit, weitere TCO-Einsparungen durch die Azure-Migration zu erzielen.

Wie bereits erwähnt, ist Azure AD Identity Protection ein hervorragender Dienst zur Automatisierung der Risikoüberwachung und zur Nutzung von Microsofts hochmodernen Algorithmen für maschinelles Lernen, die die Erkennung von Bedrohungen in diesem Tool unterstützen. Mit Hilfe dieses Dienstes können Sie automatische Bedrohungsreaktionen auf gängige Angriffsvektoren einrichten. Zum Beispiel:

- Einführung neuer Risikorichtlinien für Benutzer in Echtzeit, um gefährdete Konten zu bereinigen.

- Implementieren Sie SSO-Richtlinien in Echtzeit, um verdächtige Anmeldeversuche zu unterbinden.

Außerdem können Sie Microsoft Graph in die Identitätsverwaltung von Azure AD und in andere Dienste integrieren, um den Arbeitsaufwand für Ihren IT-Service-Desk zu verringern. Dies wird Ihnen helfen, Arbeitsabläufe zu automatisieren, wie zum Beispiel:

- Einstellung/Entlassung von Mitarbeitern

- Profilpflege

- Bereitstellung von Lizenzen.

Schließlich können viele gängige Identitätsmanagement-Workflows auch mit dem Azure Automation-Dienst automatisiert werden.

Fazit

Benutzeranmeldedaten waren schon immer ein attraktives Ziel für schädliche Parteien. Mit der Zunahme der Remote-Arbeit und der raschen Cloudifizierung sind Hacker noch entschlossener geworden, sich Zugang zu Unternehmenssystemen zu verschaffen, da die Belohnung dafür erheblich gestiegen ist. Unternehmen sollten in Bezug auf ihr Identitätsmanagement und ihre Überwachungspraktiken wachsam und proaktiv bleiben. Andernfalls besteht die Gefahr, dass sie ein weiterer Punkt in der wachsenden Liste der aktuellen Passwortverletzungen werden.

Infopulse, ein Microsoft Gold Partner, CSP Tier 1 für die EU und GUS und ein von Forrester empfohlener Anbieter für Microsoft Azure Services, berät Sie gerne zu Fragen der Azure Cloud Sicherheit. Kontaktieren Sie uns!

![A Guide to Adopt Microsoft Sentinel for SAP [thumbnail]](/uploads/media/thumbnail-280x222-microsoft-sentinel-for-sap.webp)

![Defender for IoT [thumbnail]](/uploads/media/thumbnail-280x222-how-to-ensure-Iot-and-ot-security98.webp)

![Cryptojacking and how to prevent it [thumbnail]](/uploads/media/thumbnail-280x222-what-is-cryptojacking.webp)

![DevSecOps on Azure vs on AWS [thumbnail]](/uploads/media/thumbnail-280x222-dev-sec-ops-on-aws-vs-azure-vs-on-prem_1.webp)

![SOC Use Cases [thumbnail]](/uploads/media/thumbnail-280x222-soc-use-cases-definition-and-implementation-best-practices.webp)

![What Is ITAM [thumbnail]](/uploads/media/thumbnail-280x222-what-is-it-asset-management-and-how-to-build-one.webp)

![Infopulse BCP im Detail [thumbnail]](/uploads/media/article-infopulse-bcp-implementation-280x222.webp)