Ein Leitfaden zur Einführung von Microsoft Sentinel for SAP

Die zunehmenden Bedrohungen in der Cybersicherheit machen ERP-Systeme wie SAP zu einem bevorzugten Ziel für Bedrohungsakteure. SAP-Sicherheitsschwachstellen sind für Unternehmensentscheider und leitende Sicherheitsexperten zu einem kritischen Thema geworden, wobei die durchschnittlichen Kosten eines SAP-Sicherheitsangriffs bei 5 Millionen Dollar pro Angriff liegen. In diesen Kosten sind die Kosten für den Imageschaden, den ein Sicherheitsangriff oder eine Sicherheitsverletzung verursachen kann, nicht enthalten, doch sind sie oft erheblich und langwierig.

Microsoft Sentinel ist ein robustes SAP-Sicherheitstool , das proaktiv Sicherheitsbedrohungen erkennt und Alarm schlägt. In diesem Artikel erfahren Sie, welche Vorteile Microsoft Sentinel gegenüber den nativen SAP-Sicherheitsfunktionen hat. Außerdem erhalten Sie einen klaren Implementierungsplan für die Integration der Lösung in Ihre SAP-Umgebung.

Wie kann man mit Microsoft Sentinel die SAP-Sicherheit verbessern?

Das SAP-Ökosystem ist komplex und eine Herausforderung für Sicherheitsteams (SecOps), alle potenziellen und tatsächlichen Schwachstellen effektiv zu überwachen und zu beheben. Die Microsoft Sentinel-Lösung für SAP erweitert die Möglichkeiten zur Überwachung, Erkennung und Reaktion auf verdächtige Aktivitäten und zum Schutz aller sensiblen Geschäftsdaten vor ausgeklügelten Cyberangriffen erheblich. Verschaffen Sie sich einen schnellen Überblick über Microsoft Sentinel in unserer speziellen Anleitung zur Einführung.

Vorteile von Microsoft Sentinel for SAP

Einerseits verfügt Microsoft Sentinel for SAP über eine breite Palette von sofort einsatzbereiten Logiken und Regeln für die Sicherheitsüberwachung. Auf der anderen Seite bietet dieses SAP-Sicherheitstool flexible Anpassungsmöglichkeiten, um die Standardfunktionalitäten um individuelle Szenarien und Regelungen zu erweitern. Darüber hinaus ermöglicht es die Sammlung wertvoller Sicherheitsinformationen zur Durchführung von Bedrohungsanalysen und zur Bedrohungsjagd. Weitere Vorteile von Microsoft Sentinel for SAP sind:

- Skalierbarkeit bei überschaubaren monatlichen Betriebskosten: Wenn die SAP-Umgebung skaliert wird, um den Geschäftsanforderungen gerecht zu werden, kann Microsoft Sentinel problemlos mit den wachsenden Mengen an Sicherheitsprotokollen und Ereignissen mitwachsen. Die verfügbaren Lizenztypen ermöglichen eine präzise und vorhersehbare Budgetierung auf der Grundlage der verbrauchten Ressourcen.

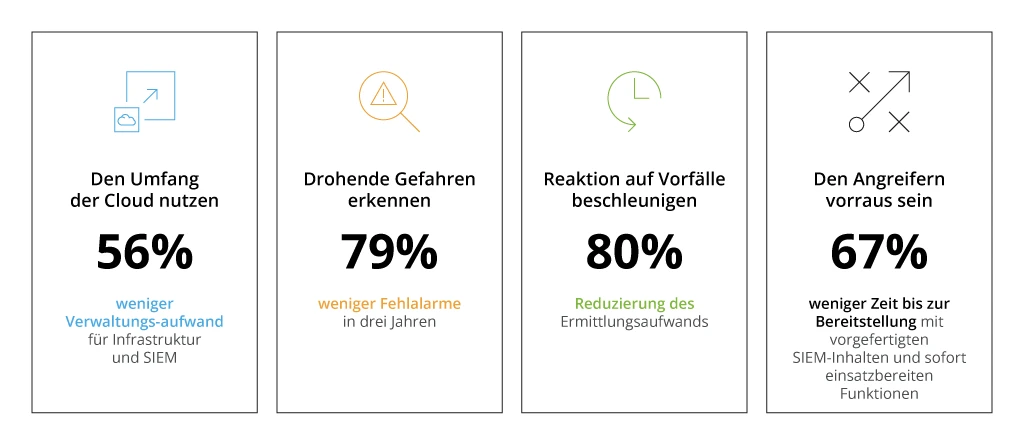

- Vereinfachte Verwaltung mit weniger Arbeitsaufwand: Die neueste Forrester-Studie zeigt, dass Microsoft Sentinel dazu beigetragen hat, den Arbeitsaufwand für die Untersuchung fortgeschrittener/Multitouch-Bedrohungen während 1–3 Jahren der Nutzung um um 80 % zu reduzieren.

- Verbesserte Wirksamkeit: Microsoft Sentinel ermöglicht es, neben SAP-Daten auch Daten aus anderen Quellen zu korrelieren, um flexiblere Regeln zur Erkennung von Bedrohungen zu erstellen und ein breiteres Spektrum von Bedrohungen in der gesamten Infrastruktur zu erkennen. Sehen Sie, wie Infopulse die Sicherheitslage eines Schweizer Herstellers durch die Implementierung von Microsoft Sentinel verbessern konnte.

- Geringerer Wartungsaufwand: Mit einer reduzierten On-Premises-Infrastruktur und leistungsstarken Funktionen zur Speicherautomatisierung ermöglicht Microsoft Sentinel weniger Wartungsaufwand und mehr Zeit für die Wertschöpfung im Unternehmen. Forrester berichtet 56 % weniger Wartungsaufwand in den 1–3 Jahren der Nutzung von Microsoft Sentinel.

- Intelligenter und schneller Schutz vor Bedrohungen: Verdächtige Aktivitäten können bereits in einem frühen Stadium aufgedeckt werden, sodass der eigentliche Schaden verhindert wird. Die Automatisierung der Erkennung von Bedrohungen und der Reaktionsszenarien führt zu einer erheblichen Zeitersparnis bei der Verarbeitung von Bedrohungen und der Aufrechterhaltung des erforderlichen SAP-Sicherheitsniveaus.

Auf dem Markt gibt es eine Reihe von alternativen Lösungen für die SAP-Sicherheitsüberwachung, darunter QRadar und Splunk, die dabei zu den beliebtesten gehören. Im Vergleich zu Microsoft Sentinel ist der größte Nachteil von QRadar, dass es keinen vorgefertigten Datenkonnektor gibt. Das bedeutet zusätzlichen Aufwand und Herausforderungen bei der Übernahme von SAP-Daten. Im Vergleich zu den Alternativen verfügt Microsoft Sentinel for SAP über umfassendere native Funktionen zur Bedrohungssuche, die es den Benutzern erleichtern, potenzielle Bedrohungen zu erkennen.

SAP-Sicherheit – Fähigkeiten

Microsoft Sentinel ist in SAP integriert und sammelt und korreliert nahtlos Geschäfts- und Anwendungsprotokolle von SAP-Systemen, um proaktive Erkennung und Reaktion auf potenzielle Bedrohungen zu ermöglichen. Microsoft Sentinel bietet unter anderem folgende leistungsstarke Funktionen:

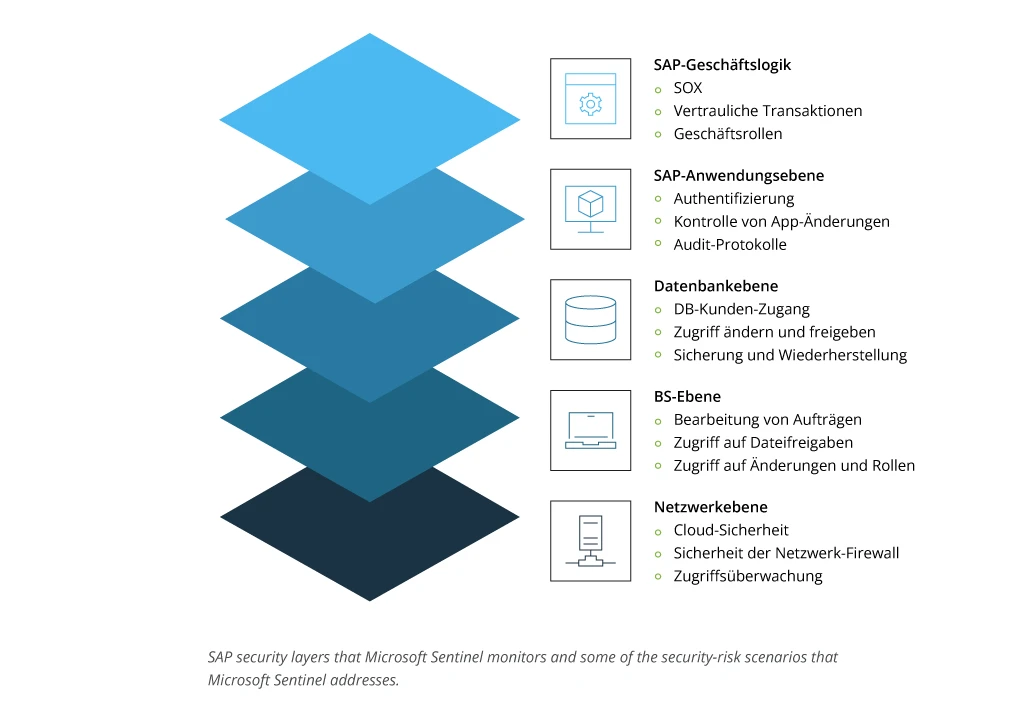

- Überwachung aller SAP-Systemschichten: Transparenz auf allen Ebenen der Geschäftslogik, Anwendung, Datenbank und des Betriebssystems mit integrierten Tools zur Untersuchung verdächtiger Aktivitäten und zur Erkennung von Bedrohungen.

- Erkennung von und automatische Reaktion auf Bedrohungen: Aktivitäten wie Privilegienerweiterung, unbefugte Datenänderungen, sensible Transaktionen und verdächtige Datendownloads können genau erkannt und verhindert werden.

- Korrelation der SAP-Aktivität mit anderen Signalen: Das System nutzt Datenkorrelation aus allen verfügbaren Quellen und der SAP-Infrastruktur, um SAP-Bedrohungen zu erkennen.

- Möglichkeit zur Anpassung an Ihre Bedürfnisse: Microsoft Sentinel ermöglicht es, die integrierten Sicherheitsmechanismen zu erweitern, indem benutzerdefinierte Lösungen zur Erkennung von Bedrohungen erstellt werden, um spezielle Geschäftsrisiken zu überwachen.

Die Lösung umfasst die folgenden Komponenten:

- Den Microsoft Sentinel for SAP-Datenkonnektor für die Datenübernahme. Der Datenkonnektor hilft dabei, Daten aus einem SAP-System in Microsoft Sentinel einzubringen. Er funktioniert als Docker-Container, der auf einer virtuellen Maschine oder einem physischen Server installiert ist. Mit einem vorgefertigten Datenkonnektor müssen Sie keine benutzerdefinierten Funktionen entwickeln, um die SAP-Daten aus Ihrem Ökosystem abzurufen, was die Implementierungszeit erheblich verkürzt.

- Analyseregeln und Beobachtungslisten zur Erkennung möglicher Vorfälle und zur Alarmierung von Sicherheitsbeauftragten. Hierbei gibt es verschiedene integrierte Regeln sowie die Möglichkeit, eigene Regeln zu erstellen.

- Arbeitsmappen für die interaktive Datenvisualisierung. Es stehen sowohl vorgefertigte Arbeitsmappenvorlagen als auch die Erstellung eigener Arbeitsmappen zur Verfügung.

- Beobachtungslisten für die Anpassung der integrierten Lösungsparameter.

- Playbooks zur Automatisierung und Vereinfachung der Sicherheitsorchestrierung.

Microsoft Sentinel for SAP ist für SAP S/4HANA® Cloud, Private Edition RISE with SAP und SAP S/4 on-premises zertifiziert. Es ermöglicht auch die Integration mit verschiedenen Produkten und Plattformen für den Unternehmenseinsatz und bietet anpassbare Konfigurationen, um spezifische Sicherheitsüberwachungsanforderungen zu erfüllen. Fortschrittliche ML- und KI-Funktionen helfen bei der Erkennung verdächtiger Muster auf der Grundlage zuvor definierter Bedrohungen.

Arten von Bedrohungen, gegen die Microsoft Sentinel for SAP vorgehen kann

Microsoft Sentinel bietet eine SAP-Sicherheitsüberwachung für alle Systemebenen, einschließlich der SAP-Geschäftslogik, der SAP-Anwendungsschicht, der Datenbank und des Betriebssystems. Im Folgenden sind die wichtigsten Überwachungsfunktionen für jede Ebene aufgeführt:

Im Vergleich zu den nativen SAP-Sicherheitsüberwachungsfunktionen bietet Microsoft Sentinel einen umfassenderen Einblick in potenzielle Bedrohungen, indem es Daten aus verschiedenen Quellen korreliert und die Untersuchung verdächtiger Aktivitäten aus der gesamten Infrastruktur ermöglicht, nicht nur auf die SAP-Ebene beschränkt. Dieses SAP-Sicherheitstool gewährleistet eine umfassende Erkennung von Bedrohungen, einschließlich der folgenden Arten von Bedrohungen:

- Verdächtige Berechtigungsoperationen (kritische Berechtigungsvergabe, Verwendung von „Break-Glass“-Benutzern, Entsperrung eines Benutzers und Anmeldung bei ihm von derselben IP-Adresse aus usw.)

- Umgehungsversuche bei SAP-Sicherheits mechanismen (Entsperren gesperrter Transaktionen, Deaktivieren der Audit-Protokollierung, RFC (remote-function-call) Ausführung sensibler Funktionen, usw.)

- Erstellung von Backdoors (Erstellung neuer ICF, Entsperren von Benutzern, Zugriff auf sensible Tabellen per RFC usw.)

- Datenexfiltration (Spool-Übernahme, mehrfache Datei-Downloads, dynamische RFC-Destination usw.)

- Erstzugang - Brute-Force (mehrfache Anmeldungen von derselben IP, SPNEGO-Replay-Angriff usw.)

Wie erkennt Microsoft Sentinel Bedrohungen innerhalb von SAP?

Betrachten wir ein Beispiel für ein Angriffsszenario, um die Präventionsmöglichkeiten des SAP-SicherheitstoolsMicrosoft Sentinel zu verstehen:

- Der Bedrohungsakteur möchte auf SAP zugreifen. Er wird höchstwahrscheinlich versuchen, die Anmeldedaten eines aktiven Benutzers mit roher Gewalt herauszufinden. Sentinel informiert das System über diese verdächtigen Aktivitäten.

- Wird ein Kennwort gefunden, greift der Angreifer auf SAP zu und prüft die verfügbaren Benutzerrechte – auf welche Quellen sensibler Informationen er zugreifen und diese ändern kann. Sentinel warnt das System, wenn ein Benutzer mehr Dokumente prüft, als es für dieses Konto typisch ist.

- Der Bedrohungsakteur wird versuchen, die verfügbaren Berechtigungen zu erweitern, um weitere Änderungen am System und an den Daten vorzunehmen. Microsoft Sentinel kontrolliert die Berechtigungen streng, sodass jeder Versuch, Rechte zu ändern, erkannt und gemeldet wird.

- Der nächste Schritt des Bedrohungsakteurs besteht darin, einige Daten zu ändern, z. B. einen Rechnungsbetrag für ein Partnerunternehmen oder einen Kunden zu ändern und die Rechnung ohne Bestätigung zu versenden. Auch hier erkennt Sentinel solche Aktivitäten und meldet sie.

Auf diese Weise werden Sie bei jedem Schritt auf den Angriff aufmerksam gemacht. Microsoft Sentinel ist zwar ein typisches SIEM-System, aber sein Hauptziel besteht in der Kontrolle und Überwachung von Bedrohungen. Die Aufgabe von SOAR ist die Reaktion auf Warnmeldungen. Auf der Grundlage der Sentinel-Warnung kann das folgende Automatisierungsszenario zur Angriffsprävention implementiert werden:

- Brute Force: entweder Blockierung der IP-Adresse des Angreifers oder des Endpunkts, falls ein Mitarbeiter-Computer verwendet wird.

- Ändert sich die IP-Adresse, kann der Angreifer immer noch auf SAP zugreifen. Wenn das System verdächtige Aktivitäten feststellt, kann dieses Konto in SAP gesperrt werden.

- Manchmal hat der Angreifer noch einige Möglichkeiten, seinen Angriff fortzusetzen. Nach der Analyse der Punkte, an denen sie zuvor blockiert wurden, können sie das System von einem anderen Konto aus betreten und so die verdächtigen Aktionen, die bereits zu einer Alarmierung geführt haben, vermeiden. SOAR ist jedoch in der Lage, böswillige Aktivitäten zu stoppen, wenn auf Dokumente oder andere Dateien zugegriffen wird, was für die üblichen Verhaltensmuster dieses Benutzers nicht typisch ist.

Dies ist nur ein Beispiel dafür, wie die Funktionen von Microsoft Sentinel dazu beitragen, vollständige Transparenz bei der Erkennung verdächtiger Aktivitäten zu schaffen. Die Sicherheitsüberwachung in SAP ist ein Teil der Anpassungsaufgabe, da die Geschäftsprozesse und ihr Wert für jedes Unternehmen spezifisch sind. Sie bedürfen einer entsprechenden Feinabstimmung und Anpassung. Microsoft Sentinel ermöglicht das Verfassen von benutzerdefinierten Regeln und Szenarien für die Erkennung von Bedrohungen, mit denen die Überwachung der Cybersicherheit an die Anforderungen einer bestimmten Infrastruktur angepasst werden kann.

Microsoft Sentinel for SAP – Bereitstellungs-Roadmap

Microsoft Sentinel for SAP bietet zuverlässige Funktionen zur Erkennung und Überwachung von Bedrohungen. Die Kosteneffizienz und die Komplexität der Implementierung hängen jedoch in hohem Maße von einem tiefen Verständnis der Geschäftslogik und der SAP-Sicherheitsanforderungen ab, die Sie mit der Implementierung erfüllen möchten. Diese Implementierungs-Roadmap beschreibt den Prozess der Integration und Konfiguration von Microsoft Sentinel für SAP:

- Analysieren Sie die geschäftlichen Anforderungen an die SAP-Sicherheit, die Sie mit der Einführung von Microsoft Sentinel abdecken möchten.

- Identifizieren Sie spezifische Anwendungsfälled. Prozesse und Vorgänge, die Sie mit Ihrem SAP-Sicherheitstool steuern müssen. Die Anzahl und die Komplexität der Anwendungsfälle bestimmen die Komplexität der Microsoft Sentinel-Einrichtung, die Lizenzpreise und den Wartungsaufwand.

- Ermitteln Sie die Ressourcen, die das Unternehmen besitzt und die es zu schützen gilt (Finanzen, Mitarbeiter usw.). Führen Sie eine Bedrohungsmodellierung und Risikobewertung durch, die auf den Schritten 1 und 2 basiert.

- Überprüfen Sie die Einsatzvoraussetzungen für die gesamte Lösung. Dieser Schritt umfasst die Überprüfung der Systemvoraussetzungen, Azure-Voraussetzungen, SAP-Voraussetzungen und Hinweise. Dazu gehört auch die Erstellung einer neuen SAP-Rolle, um dem Datenkonnektor die Berechtigung zu erteilen, sich mit dem SAP-System zu verbinden und Daten in Microsoft Sentinel aufzunehmen.

- Bereiten Sie die SAP-Umgebung vor, indem Sie die erforderlichen CR-Dateien (Change Requests) bereitstellen, sie in das SAP-System importieren und eine Benutzerrolle mit den erforderlichen ABAP-Berechtigungen für den Datenkonnektor erstellen.

- Integrieren Sie Microsoft Sentinel for SAP: Stellen Sie den Datenkonnektor-Agenten bereit, stellen Sie die Sicherheitsinhalte bereit und wählen Sie, ob Sie einen separaten Arbeitsbereich für Ihr SAP-Team erstellen oder den vorhandenen Arbeitsbereich basierend auf Ihren Governance-Richtlinien gemeinsam nutzen möchten.

- Konfigurieren Sie Ihre Lösung, indem Sie die erforderlichen Beobachtungslisten einrichten, einschließlich der Beobachtungslisten für SAP-Systeme, SAP-Netzwerke, SAP-Sensitive und Benutzerstammdaten, basierend auf den Anforderungen Ihres SAP-Sicherheitstools.

- Klären Sie die Rollen für die Verwaltung von Microsoft Sentinel for SAP: Die Rollen hängen von Ihrer Infrastruktur ab und umfassen mehrere Rollen, damit Sie ein verantwortliches Team zusammenstellen können. Es können dabei Administratoren, Sicherheitsanalysten, Sicherheits- und Compliance-Analysten und andere IT-Techniker eingesetzt werden.

- Testen Sie Microsoft Sentinel for SAP testen Sie Microsoft Sentinel for SAP, bevor Sie es in der Produktion einsetzen, um sicherzustellen, dass die gewählten Konfigurationen korrekt funktionieren.

- Binden Sie das SOC-Team für eine effektive Verwaltung und Überwachung von Microsoft Sentinel ein.

Da Microsoft Sentinel for SAP nach dem Volumen der in Azure Monitor Log Analytics analysierten und gespeicherten Daten abgerechnet wird, kann die Entscheidung, welche Lizenzierung und welche Stufe für Ihr Unternehmen geeignet ist, sich als schwierig gestalten. Die Infopulse-Ingenieure führen in der Phase vor der Implementierung eine Kostenanalyse durch und empfehlen einen kosteneffizienten Lizenzierungsplan, der auf die spezifischen Infrastrukturanforderungen des Kunden abgestimmt ist. In einem unserer jüngsten Projekte haben wir die Microsoft Sentinel-Funktionen für einen der führenden europäischen Landwirtschaftsbetriebe validiert und dabei geholfen, als Teil der vorgeschlagenen Lösung, die Lizenzkosten zu reduzieren.

Abschließende Überlegungen

Microsoft Sentinel verbessert das SAP-Sicherheitsmanagement erheblich und reduziert gleichzeitig den Aufwand, die Zeit und die Kosten für die Überwachung und Reaktion auf Bedrohungen auf allen Systemebenen. Eine erfolgreiche und wirksame Umsetzung hängt in hohem Maße von den folgenden Faktoren ab:

- einem tiefen Verständnis für spezifische Geschäftsanforderungen und Sicherheitsherausforderungen

- nachgewiesener Erfahrung bei der Implementierung und Anpassung von Microsoft Sentinel for SAP

- ein qualitativ hochwertiges Team-Onboarding für die weitere Systemverwaltung und -pflege.

Wir von Infopulse helfen Unternehmen effiziente SAP-Systeme zu implementieren und verbessern das SAP-Sicherheitsmanagement mit modernen SIEM & SOAR-Lösungen, einschließlich Microsoft Sentinel. Als zertifizierte Microsoft-Partner und Dienstleister mit mehr als 18 Jahren praktischer Erfahrung sind wir bereit, Ihnen bei allen Schritten der Einführung von Microsoft Sentinel for SAP zu helfen, um alle spezifischen Anforderungen Ihres Unternehmens zu erfüllen.

![A Guide to Adopt Microsoft Sentinel for SAP [banner]](https://www.infopulse.com/uploads/media/banner-1920x528-microsoft-sentinel-for-sap.webp)